Détecter les menaces de l'intérieur :

Active Directory, Ingenierie sociale, Cloud

Test d'intrusion SI interne

Pentest orienté impact

Des pentests manuels qui permettent de détecter des failles dans votre système d’information, dans le réseau interne, dans la configuration des accès utilisateurs … de mettre en relation la faille avec son impact sur votre SI. Au-delà des failles majeures, les vulnérabilités, même mineures, sont chainées pour vérifier que leurs conséquences ne soient pas critiques.

Double

approche

Nos pentests combinent l'ADN de Claranet dans la protection d'environnements certifiés (PCI-DSS, HDS, ISO 27001), avec nos formations de sécurité dans les plus grandes conventions mondiales (BlackHat) : "We Hack, We Teach". Cette double expertise d'attaque et de défense est l'assurance d'un pentest à large spectre.

Accompagnement de bout en bout

Tout au long de l'audit, le pentester est en contact régulier avec vous pour notamment lui remonter les vulnérabilités les plus urgentes. Tous nos audits sont suivis d'un rapport pédagogique complet, avec des descriptions non techniques et techniques, ainsi que des recommandations priorisées pour y remédier.

Qu'est-ce qu'un pentest SI ?

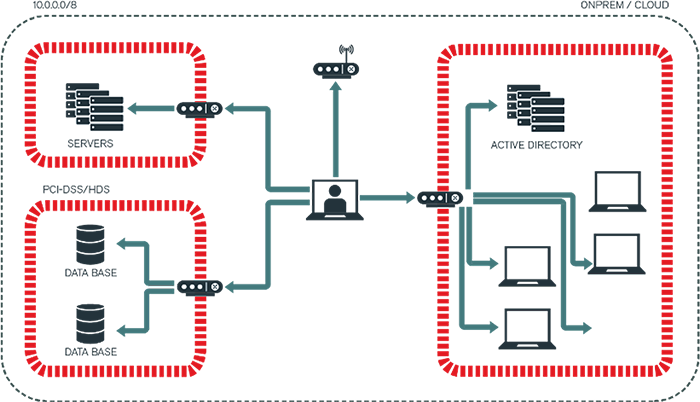

Lors d'un audit interne, nous utilisons un accès au réseau local au moyen d'une présence physique ou d'un VPN. L'objectif étant d'évaluer le niveau de sécurité et de mesurer les conséquences de la compromission d'une machine interne.

Ce type d'intrusion permet aux auditeurs d'être en contact avec un grand nombre de machines non visibles depuis l'extérieur.

Cet accès au réseau interne permet également de vérifier l’exploitabilité d’un annuaire Active Directory, d'éprouver les systèmes sans-fil (Wifi, NFC, bluetooth), les postes informatiques des utilisateurs, les systèmes d'impression ou encore de mettre en place des attaques par ingenierie sociale (phishing, dépôt de clé USB, récupération des documents au sein des locaux etc).

Votre test d'intrusion managé

Chez Claranet, les pentests sont réalisés par des pentesters certifiés (CEH, GWAPT, OSCP) qui utilisent leurs compétences techniques et fonctionnelles en s’appuyant sur une palette d’outils éprouvés.

Après avoir collecté suffisamment d’informations sur le périmètre donné, le pentester identifie les différentes vulnérabilités et tente de les exploiter. Pour chaque vulnérabilité avérée, il cherche à aller le plus loin possible (on parle de post-exploitation).

Une restitution des résultats (complète et simplifiée) est prévue ainsi qu’une liste de recommandations concrètes. Tout au long du projet, le client bénéficie d’un accompagnement et reçoit un rapport sur mesure.

La restitution se fait en trois temps (pendant et après le test d’intrusion) :

- Des échanges techniques au quotidien avec nos pentesters

- Une présentation des résultats et des recommandations à la fin du pentest

- La remise d’un rapport technique complet présentant la démarche du test d’Intrusion dans son ensemble et le détail de chacune de vulnérabilités avec les recommandations de remédiation priorisées

Nos certifications

We hack. We teach.

Nous sommes reconnus pour nos recherches sur les menaces de sécurité les plus récentes, et cette connaissance enrichit en permanence tous nos travaux en matière de cyber sécurité. Ce que nous apprenons des tests d'intrusion sur le terrain alimente nos formations, et inversement. Tout le monde y gagne !